El Certified Ethical Hacker (CEH) proporciona una comprensión profunda de las fases de piratería ética, varios vectores de ataque y contramedidas preventivas. Le enseñará cómo piensan y actúan los piratas informáticos para que esté mejor posicionado para configurar su infraestructura de seguridad y defenderse de los ataques. Al proporcionar una comprensión de las debilidades y vulnerabilidades del sistema, el curso CEH ayuda a los estudiantes a aprender a proteger sus organizaciones y fortalecer sus controles de seguridad para minimizar el riesgo de un ataque malicioso.

CEH se creó para incorporar un entorno práctico y un proceso sistemático en cada dominio y metodología de piratería ética, lo que le brinda la oportunidad de trabajar para demostrar el conocimiento y las habilidades necesarias para lograr la credencial CEH y realizar el trabajo de un pirata informático ético.

Ahora en su versión 12, CEH continúa evolucionando con los últimos sistemas operativos, herramientas, tácticas, exploits y tecnologías.

Logrando la Credencial de Certificación CEH

Después de tomar un curso autorizado, los candidatos pueden intentar el examen CEH. Los candidatos que aprueben con éxito el examen recibirán su certificado CEH y privilegios de membresía. Después de demostrar conocimientos al obtener la credencial CEH, los candidatos tienen la opción adicional de proceder a intentar el examen CEH (práctico) para demostrar sus habilidades y destrezas. El CEH (Práctico) es un examen práctico de 6 horas creado por expertos en la materia en la industria de la piratería ética. El examen evalúa habilidades y destrezas en un entorno cronometrado en los principales sistemas operativos, bases de datos y redes. Los candidatos con las certificaciones CEH y CEH (Práctica) son designados como Maestros CEH, habiendo validado todo el alcance de sus habilidades.

Examen de Certificación

- CEH (ANSI)

- Exam Title: Certified Ethical Hacker (ANSI)

- Exam Code: 312-50 (ECC EXAM), 312-50 (VUE)

- Number of Questions: 125

- Test Format: Multiple Choice

- Duration: 4 Hours

- Availability: ECC EXAM* / VUE

El examen de certificación CEH obtuvo recomendaciones de créditos universitarios del Consejo Estadounidense de Educación (ACE) Para obtener más información, haga clic aquí.

Grupo Hub. es partner autorizado de EC Council, lo que garantiza la entrega de materiales oficiales e instructores Avalados y con amplia experiencia

Esquema del curso

20 Módulos que te ayudan a dominar los fundamentos de

Ethical Hacking y prepárate para desafiar el examen de certificación CEH.

Cubre los fundamentos de los problemas clave en el mundo de la seguridad de la información, incluidos los conceptos básicos de la piratería ética, los controles de seguridad de la información, las leyes relevantes y los procedimientos estándar.

Aprenda a utilizar las últimas técnicas y herramientas para realizar huellas y reconocimiento, una fase crítica previa al ataque del proceso de piratería ética.

Cubre los fundamentos de los problemas clave en el mundo de la seguridad de la información, incluidos los conceptos básicos de la piratería ética, los controles de seguridad de la información, las leyes relevantes y los procedimientos estándar.

Aprenda varias técnicas de enumeración, como el protocolo de puerta de enlace de borde (BGP) y las vulnerabilidades de uso compartido de archivos de red (NFS), y las contramedidas asociadas.

Aprenda varias técnicas de enumeración, como el protocolo de puerta de enlace de borde (BGP) y las vulnerabilidades de uso compartido de archivos de red (NFS), y las contramedidas asociadas.

Conozca las diversas metodologías de piratería de sistemas (incluidas la esteganografía, los ataques de esteganálisis y la cobertura de pistas) que se utilizan para descubrir las vulnerabilidades del sistema y la red.

Obtenga una introducción a los diferentes tipos de malware, como troyanos, virus y gusanos, así como a la auditoría del sistema para ataques de malware, análisis de malware y contramedidas.

Aprenda sobre las técnicas de detección de paquetes y cómo usarlas para descubrir vulnerabilidades de red, así como contramedidas para defenderse de los ataques de detección.

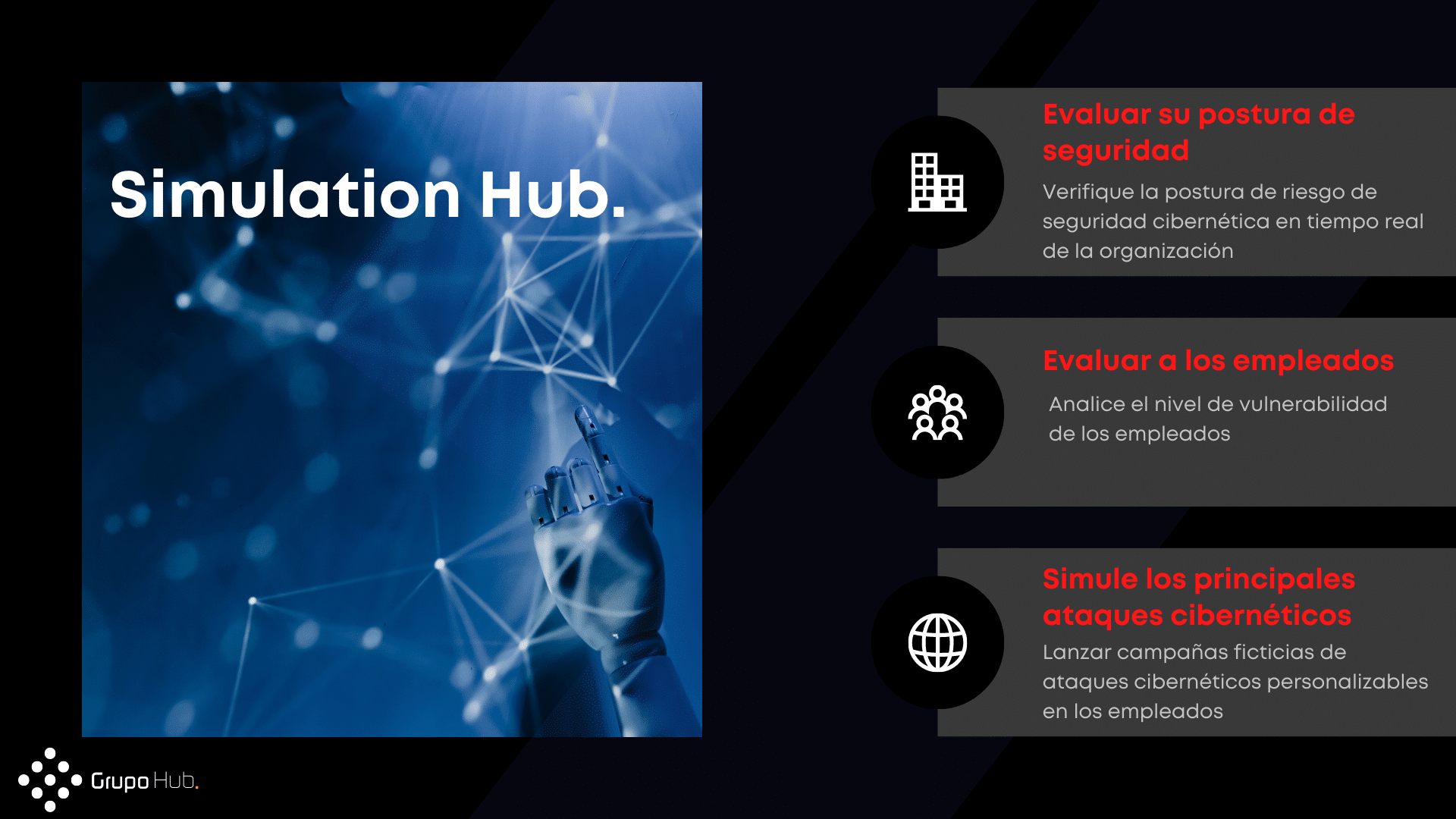

Aprenda conceptos y técnicas de ingeniería social, incluido cómo identificar intentos de robo, auditar vulnerabilidades a nivel humano y sugerir contramedidas de ingeniería social.

Conozca las diferentes técnicas de ataque de denegación de servicio (DoS) y DoS distribuido (DDoS), así como las herramientas utilizadas para auditar un objetivo y diseñar contramedidas y protecciones DoS y DDoS.

Comprender las diversas técnicas de secuestro de sesiones utilizadas para descubrir la gestión de sesiones, la autenticación, la autorización y las debilidades criptográficas a nivel de red y las contramedidas asociadas.

Conozca el cortafuegos, el sistema de detección de intrusos y las técnicas de evasión de trampas trampa; las herramientas utilizadas para auditar un perímetro de red en busca de debilidades; y contramedidas.

Obtenga información sobre los ataques a servidores web, incluida una metodología de ataque integral utilizada para auditar las vulnerabilidades en las infraestructuras de los servidores web y las contramedidas.

Obtenga información sobre los ataques a aplicaciones web, incluida una metodología integral de piratería de aplicaciones web que se utiliza para auditar las vulnerabilidades en las aplicaciones web y las contramedidas.

Obtenga información sobre las técnicas de ataque de inyección SQL, las herramientas de detección de inyección y las contramedidas para detectar y defenderse de los intentos de inyección SQL.

Obtenga información sobre el cifrado inalámbrico, las metodologías y herramientas de piratería inalámbrica y las herramientas de seguridad Wi-Fi.

Obtenga información sobre los vectores de ataque de la plataforma móvil, las vulnerabilidades de Android y las pautas y herramientas de seguridad móvil.

Aprenda sobre las técnicas de detección de paquetes y cómo usarlas para descubrir vulnerabilidades de red, así como contramedidas para defenderse de los ataques de detección.

Aprenda diferentes conceptos de computación en la nube, como tecnologías de contenedores y computación sin servidor, diversas amenazas y ataques basados en la nube, y técnicas y herramientas de seguridad en la nube.

En el módulo final, aprenda sobre criptografía y cifrados, infraestructura de clave pública, ataques de criptografía y herramientas de criptoanálisis.

Ganar habilidades

- 5 días de entrenamiento

- 20 módulos

- Más de 200 laboratorios prácticos con banderas de competición

- Más de 3500 herramientas de piratería

- Aprende a hackear múltiples sistemas operativos

(Windows 11, Servidores Windows, Linux, Ubuntu, Android)

Ganar experiencia

Examen de Conocimiento CEH

- 125 Pregunta de opción múltiple

- 4 horas

Examen Práctico CEH

- 6 horas Examen práctico

- 20 preguntas basadas en escenarios

- Demuestra tus habilidades y destrezas

- ANSI 17024 Acreditado

Ganar reconocimiento

- Llevar a cabo una tarea de piratería ética en el mundo real

- Aplicar las 5 Fases

- Reconocimiento

- Exploración

- Ganando acceso

- Mantenimiento del acceso

- Cubriendo tus huellas

Gana respeto

- Nuevos desafíos cada mes

- Competencia de 4 horas

- Compite con tus compañeros de todo el mundo

- Hackea tu camino a la cima de la tabla de posiciones

- Ganar reconocimiento

Retos

Piensa en TI

Piensa en Capacitación