Hacking Ético

Pentesting 101 lvl 2

Curso diseñado para personas que dominan un nivel básico de Pentesting y/o hacking que desean seguir adentrándose en el mundo de la ciberseguridad, el curso profundiza en las etapas de un pentesting 101, por lo que en cada día se verán distintas técnicas enfocadas a la etapa correspondiente,

Audiencia

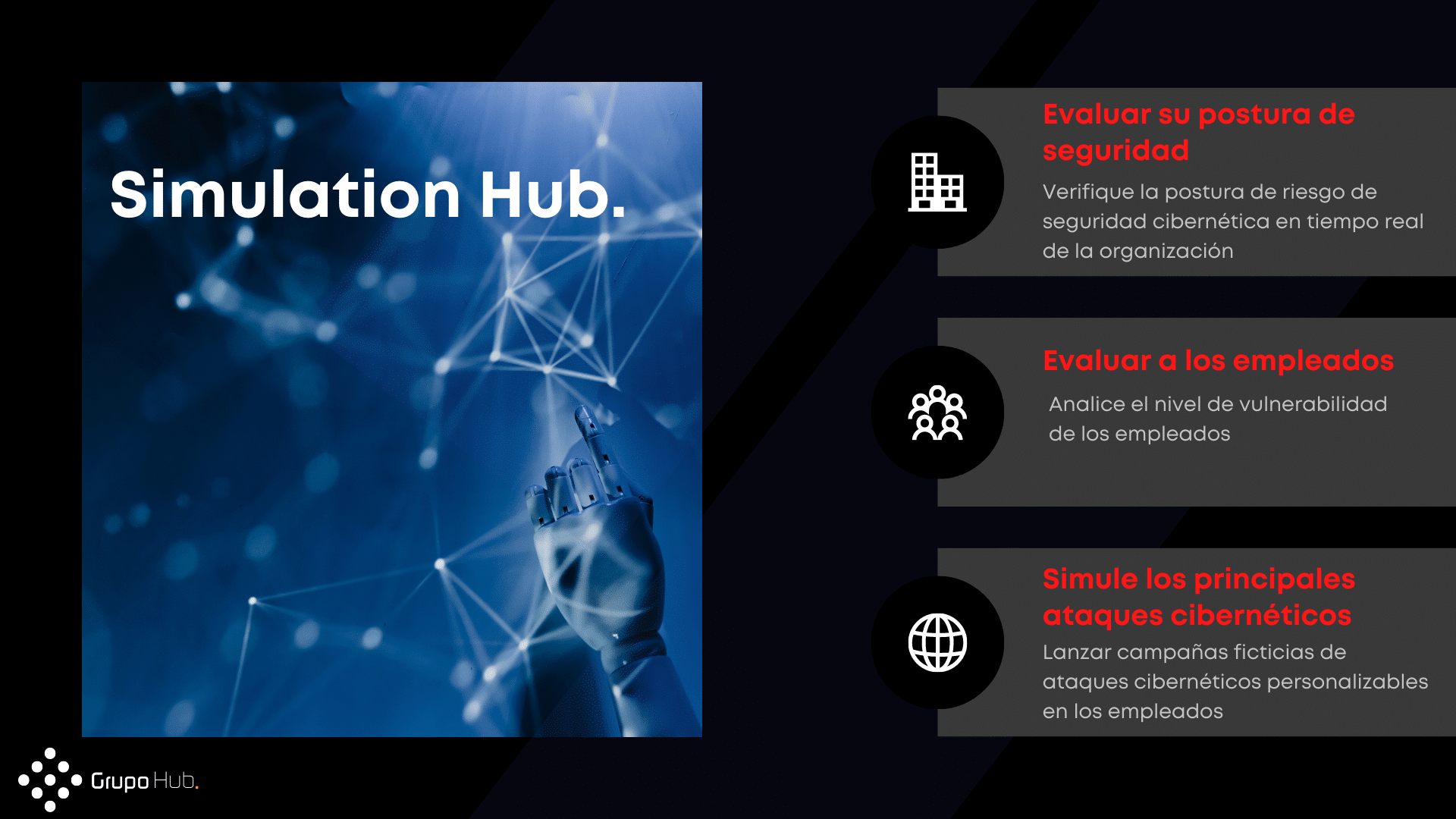

Toda persona que quiera iniciarse en el Pentesting. Profesionales involucrados en la entrega de servicios de Ciberseguridad y TI que desean contar con ambientes de control más robustos y predictivos, protegiendo a su información privada de ciberdelincuentes.

Dominaran los siguientes temas

- Conocimientos avanzados de Pentesting

- Conocimientos avanzados de hacking

- Entendimiento de metodologías

- Calcular riesgos

- Protección de datos

- Prácticas en ambientes controlados

Examen de Certificación

- Formato: Práctico

- Idioma: Español.

- Puntaje de aprobación: Se deberá entregar un reporte técnico con base a los lineamientos del programa

- Duración: 180 minutos máximo.

- Libro abierto: No.

- Entrega: Este examen está disponible en línea

El Pentesting no solo es fascinante sino también desafiante, pero increíblemente satisfactorio cuando se obtienen los resultados buscados.

El Pentesting te abrirá nuevos panoramas en la explotación de vulnerabilidades. No solo compartir relevantes conceptos de ciberseguridad y la seguridad de la información sino también transmitir y contagiar esa pasión que mueve el engranaje intelectual que dará fruto a la innovaci

Pentesting 101 lvl 2

1 Intentos para aprobar Pentesting 101 en línea avalado por CSASC

- Manual impreso

- Constancia de asistencia impresa

- Libreta y papelería para notas.

- Souvenir

Instructor con grado de Maestría, certificado Pentesting 101 Expert

Tenga control total de su capacitación con nuestra plataforma pipol-hub.com.

Grupo Hub. es partner autorizado de CSASC, lo que garantiza la entrega de materiales oficiales e instructores Avalados y con amplia experiencia

Temario

- Pentesting / Ethical Hacking

- Tipo de Servicios

- Levantamiento de requerimientos

- Reconocimiento Pasivo

- Sniffing

- Reconocimiento activo

- Enumeración de red

- Enumeración de rutas

- Enumeración de subdominios

- Enumeración de protocolos

- Escaneo de vulnerabilidades

- Escaneo de redes

- Escaneo de vulnerabilidades automatizado

- Escaneo de vulnerabilidades manual

- Fuzzing

- Password Cracking

- Hacking Sistemas

- Hacking de Cloud

- Metaxploit

- Post explotación

- BurpSuite

- Hacking Web

- Evadir Firewallsud

Herramientas que utilizarás

A continuación se muestran algunas de las muchas herramientas que aprenderás a usar durante nuestro programa:

Piensa en TI

Piensa en Capacitación