Riesgo y Cumplimiento

Nuestros consultores están respaldados por Certificaciones de de los órganos más importantes del mundo y cuentan en esencia con tres características que los distinguen:

Proporcionan la experiencia que un cliente carece o el apoyo que un cliente no puede cumplir.

Operan independientemente del cliente, lo que implica que, no habrá conflicto de intereses entre el problema del cliente y los servicios.

Operará de una manera profesional, que va desde tener las calificaciones correctas hasta garantizar un servicio de alta calidad y una operación interna sólida.

Análisis de Riesgos de la información y Operativos

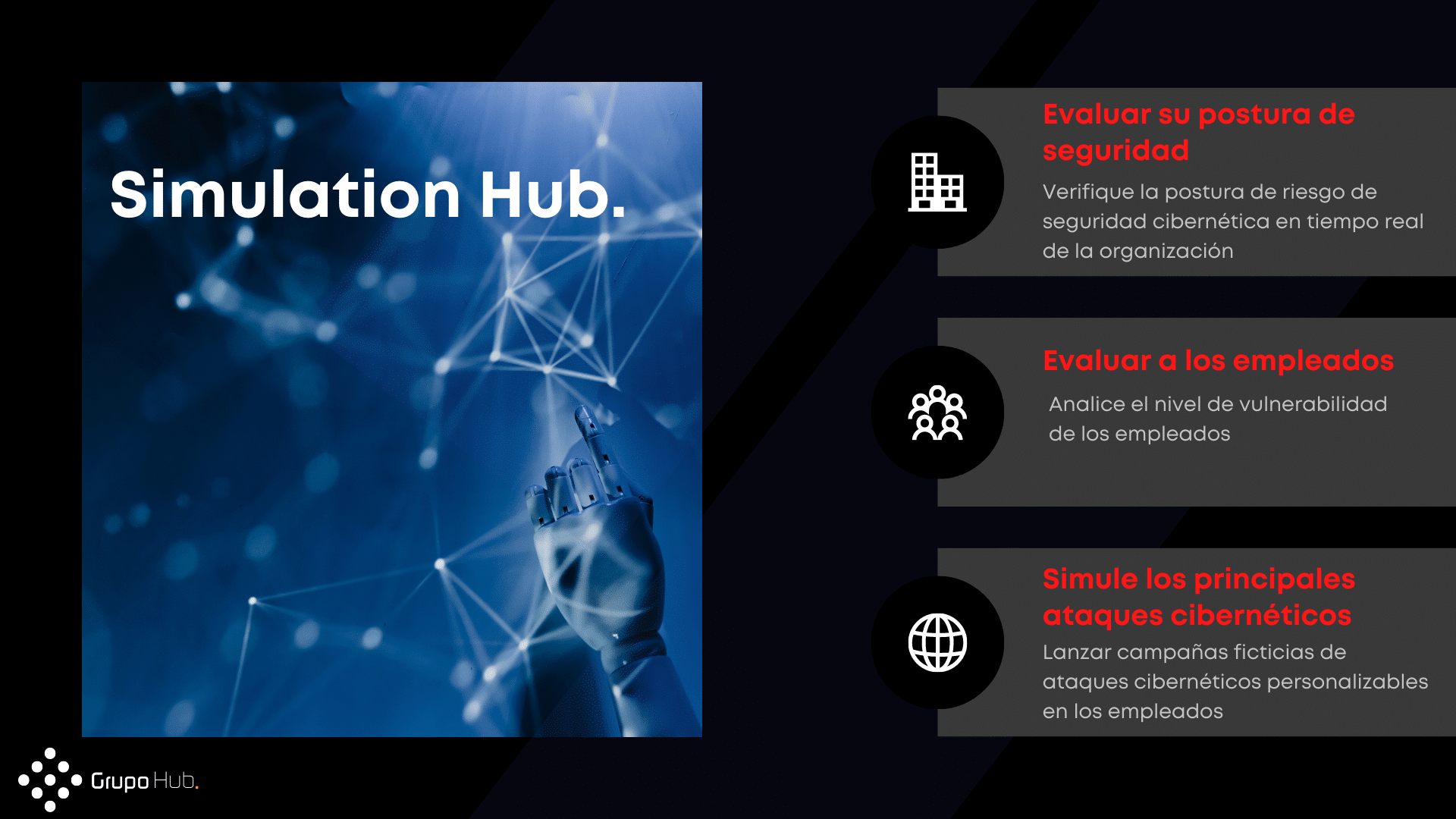

Hoy en día, las empresas necesitan crecer y desarrollarse a través de cambios constantes, de los cuales el cambio tecnológico es el más común debido al rápido desarrollo de nuevas tecnologías y nuevos componentes, por lo que son vulnerables a vulnerabilidades de seguridad generalizadas en dominios conocidos y muy utilizados. de ahí la importancia de crear medidas de seguridad informática y seguridad de la información que reduzcan o mitiguen el riesgo y permitan a las empresas asumir riesgos de acuerdo a su apetito de riesgo permitiéndoles ser competitivas y confiables al conocer el estado real de sus recursos y procesos. control a través del seguimiento y tratamiento para reducir el riesgo.

Respuesta a Incidentes

Ninguna organización debería pensar que está a salvo de la ciberdelincuencia. Los cibercriminales no solo se dirigen a las grandes organizaciones. Por el contrario, una organización pequeña puede ser una víctima más interesante por la información que procesa o incluso por los socios con los que trabaja.

- Elabore un plan de respuesta a incidentes de ciberseguridad y manténgalo actualizado.

- Revise su plan de respuesta a incidentes de seguridad cibernética.

- Procedimientos de respuesta a una crisis de ciberseguridad.

Seguridad de la Información

Dichos servicios específicos de riesgo de seguridad de la información se pueden realizar como parte de los servicios de gestión de riesgos tecnológico, como parte de un programa de cumplimiento de privacidad y seguridad de datos, es posible realizarlos de forma independiente cuando el objetivo es identificar claramente la confidencialidad, integridad y disponibilidad.

Estos programas analizan el impacto en el negocio de las fallas de control que comprometen la seguridad de la información, evaluando la probabilidad de que ocurran fallas de seguridad en relación con amenazas y vulnerabilidades en los activos y sus controles.

Con base en estos resultados, se diseñan políticas específicas de seguridad de la información y tecnológica para prevenir y mitigar los riesgos identificados y asegurar que los incidentes de seguridad se gestionen adecuadamente para evitar un mayor impacto en la organización.

Prevención del fraude

El fraude es un problema global que afecta a todas las organizaciones del mundo. Debido a que el fraude ocupacional con frecuencia no se detecta y, a menudo, nunca se informa, es difícil determinar el alcance total de las pérdidas globales.

Corrupción: Esta categoría de fraude encuadra todas aquellas actividades en donde los empleados de una empresa utilizan indebidamente sus influencias para obtener un beneficio personal.

Fraude de Estados Financieros: Son aquellos eventos de fraude en donde se ejecutan maniobras con el propósito de generar estados financieros que no reflejan adecuadamente la realidad económica de la compañía.

Apropiación indebida de activos: Son aquellos esquemas de fraude en los cuales la persona que lleva a cabo la acción de fraude realiza sustracciones de activos o utiliza tales activos u otros recursos de la compañía para beneficio propio.

Prevención de pérdida de datos

La prevención de la pérdida de datos (DLP) –a veces denominada prevención de la fuga de datos, prevención de la pérdida de información y prevención de la extrusión– es una estrategia para evitar que las personas accedan a información sensible que no necesitan. También garantiza que los empleados no envíen información sensible o crítica fuera de la red corporativa. Aunque la información sensible puede ser filtrada o robada deliberadamente por un empleado malintencionado o por cibercriminales externos, las investigaciones demuestran que la mayoría de las pérdidas de datos se producen por un error del personal interno sin intención de cometerlo.

Join The club

Recibe noticias y datos de intereses del mundo de la ciberseguridad